Dans ce tutoriel, je vais vous expliquer comment mettre en place un silo d’authentification avec l’Active Directory, mais avant de rentrer dans le détail, je vais vous expliquer en quelques mots à quoi sert un silo d’authenfication.

En fait c’est assez simple, cela permet de contrôler sur quels ordinateurs un utilisateur peut se connecter, les silos d’authentifications sont particulièrement utilisés quand on met en place une hiérarchie avec des tiers (T0/T1/T2) pour restreindre les authentifications au bon tier.

Les silos d’authentifications sur l’Active Directory sont liés également au stratégies d’authentifications qui nous permet des réglages supplémentaires comme par exemple la durée des vies des tickets Kerberos.

Si vous êtes intéressé par les stratégies d’authentifications dans l’Active Directory, j’avais traité le sujet dans ce tutoriel : Active Directory : stratégie d’authentification

Pour illustrer ce tutoriel, nous allons mettre en place un silo d’authentification afin de limiter la connexion de l’utilisateur Iron MAN à l’ordinateur LAB-CL-W11-1.

Comme les stratégies d’authentification s’appuie sur les revendications, nous allons devoir les activés dans le domaine.

- Activer les revendications du client Kerberos par stratégie groupe (GPO)

- Configuration de la stratégie d'authentification

- Configuration du silo d'authentication

- Affecter le silo d'authentification aux objets

- Tester le silo d'authentification

- Dépannage : accéder aux enregistrements de l'observateur d'événement

Activer les revendications du client Kerberos par stratégie groupe (GPO)

Depuis la console de gestion des stratégies de groupe, créer une nouvelle stratégie à la racine qui va nous permettre d’activer les revendications Kerberos.

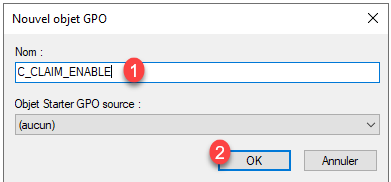

Sur la racine du domaine, faire un clic droit puis cliquer sur Créer un objet GPO dans ce domaine, et le lier ici 1.

Nommer 1 l’objet GPO et cliquer sur OK 2 pour le créer.

Faire un clic droit sur la stratégie que l’on vient de créer et cliquer sur Modifier 1.

Nous allons maintenant configurer des paramètres qui se trouve au emplacement suivants :

- Configuration ordinateur / Stratégies / Modèles d’administration / Système / KDC

- Configuration ordinateur / Stratégies / Modèles d’administration / Système / Kerberos

Aller dans le dossier KDC et faire ouvrir le paramètre : Prise en charge du contrôleur de domaine Kerberos pour les revendications, l’authentification composée et le blindage Kerberos 1.

Activer 1 le paramètres, sélectionner l’option Pris en charge 2 puis cliquer sur Appliquer 3 et OK 4.

Aller dans le dossier Kerberos et ouvrir le paramètre Prise en charge du client Kerberos pour les revendications, l’authentification composée et le blindage Kerberos 1.

Activer 1 le paramètre Prise en charge du client Kerberos pour les revendications, l’authentification composée et le blindage Kerberos puis cliquer les boutons Appliquer 2 et OK 3.

Fermer l’éditeur de stratégie de groupe, la stratégie est prête.

Configuration de la stratégie d’authentification

Pour fonctionner, nous allons devoir dans un premier temps, configurer une stratégie d’authentification. Cette configuration ce fait avec la console Centre d’administration Active Directory (ADAC).

Dans la console, aller dans le conteneur Authentification 1 puis Authentification Policies 2.

Faire un clic droit dans la zone centrale et aller sur Nouveau 1 et cliquer sur Stratégie d(authentification 2.

Nommer 1 la stratégie d’authentification et sélectionner Appliquer les restrictions de stratégie 2.

Dans la section Authentification de l’utilisateur, on va modifier la durée de vie des tickets Kerberos à 60 minutes (ceci est facultatif) et cliquer sur le bouton Modifier 1.

On va ici ajouté une condition à notre stratégie d’authentification pour qu’elle soit appliqué. Cliquer sur Ajouter une condition 1.

Ajouter la condition comme sur la capture ci-dessous et valider en cliquant sur OK 1.

La condition indique que la stratégie doit s’appliquer si l’utilisateur fait partie du silo d’authentification IronManSilo.

Le nom du silo est important ici, on devra nommer le silo que l’on va créer après avec nom.

La condition est ajoutée 1, cliquer sur OK 2 pour créer la stratégie.

La stratégie est créée.

Configuration du silo d’authentication

Nous allons maintenant créer un silo d’authentification, c’est ici que nous allons restreindre les accès.

Toujours depuis la console ADAC dans authentification, aller dans Authentification Policy Silos 1, faire un clic droit dans la zone centrale puis aller sur Nouveau 2 et cliquer sur Silo de stratégie d’authentification 3.

Nommer le silo 1 et sélectionner Appliquer les stratégies du silo 2.

Ensuite dans la partie Comptes autorisés, cliquer sur le bouton Ajouter 1 pour mettre les objets Active Directory à qui le silo va être appliqué.

Comme on peut le voir sur la capture ci-dessous, j’ai ajouté le compte utilisateur Iron Man et l’ordinateur LAB-CL-W11-1.

Dans la section Stratégie d’authentification, sélectionner Utilisez une seule stratégie pour tous les principaux qui appartiennent à ce silo de stratégie d’authentification 1 et sélectionner le stratégie d’authentification qui a été créée précédemment.

Valider la création du silo en cliquant sur le bouton OK qui se trouve en bas à droite.

Le silo de stratégie d’authentification est créé.

Affecter le silo d’authentification aux objets

Pour que le silo d’authentification soit appliqué, il faut l’affecter aux objets Active Directory qu’on lui a affecté.

Toujours depuis la console ADAC, accéder aux propriétés d’un objet, sur la gauche cliquer sur Silo pour aller à la section.

Cocher la case 1 Affecter un silo de stratégies d’authentification et sélectionner le silo 2 et valider en cliquant sur OK 3.

Pour les objets utilisateurs, faire attention de bien configurer le silo et non la stratégie d’authentification.

Recommencer cette opération pour tous les comptes lié au silo.

Pour valider que l’on a bien lié tous les comptes au silo, on peut le vérifier dans les détails du silo en regarder que la coche soit présente dans la colonne attribué.

Tout est maintenant prêt.

Tester le silo d’authentification

Le plus simple pour tester notre configuration, c’est d’essayer d’ouvrir une session avec le compte Iron Man sur un ordinateur autre que LAB-CL-W11-1.

Pour valider le fonctionnement, je vais essayer d’ouvrir une session sur l’ordinateur LAB-CL-W10-2.

Si tout fonctionne, un message d’erreur s’affiche : Votre compte est configuré de telle sorte que vous ne pouvez pas utiliser ce PC. Essayer un autre PC.

Par contre l’ouverture d’une session sur l’ordinateur LAB-CL-W11-1 est autorisée.

L’application du silo d’authentification peut être du temps au niveau du contrôleur de domaine, pour une application immédiate, un redémarrage est nécessaire, ce qui peut être contraignant en production.

Dépannage : accéder aux enregistrements de l’observateur d’événement

Sur les contrôleur de domaine, il faut activer le journal AuthentificationPolicyFailures-DomainController qui se trouve : Journaux des applications et des services / Microsoft / Windows / Authentification.

Faire un clic droit sur le journal et cliquer sur Activer le journal.

Quand un utilisateur essaie de se connecter sur un ordinateur où il n’est pas autorisé, un enregistrement est créé avec ID 105.

Si vous posséder un SIEM, il est peut être utile de remonter cet événement.

J’espère que ce tutoriel vous a permis de comprendre le fonctionnement des silos d’authentification Active Directory.