Gateway de área de trabalho remota – Gateway RDS

Resumindo, o Remote Desktop Gateway permite o acesso a recursos (servidores/computadores) acessíveis de fora da empresa na porta 443 (https) sem a necessidade de estabelecer uma conexão VPN e aplicando estratégias de segurança.

Instalando o Gateway de Serviços de Área de Trabalho Remota

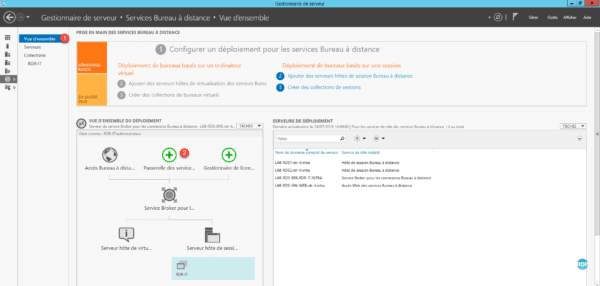

Vá para Visão geral dos serviços de área de trabalho remota 1 e clique em Gateway de serviços… 2. Isso abrirá o assistente de instalação de função para o farm RDS.

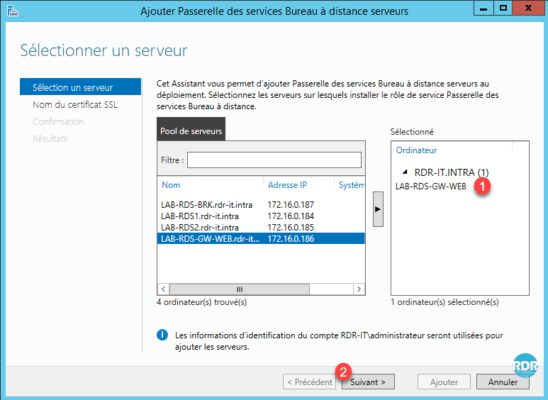

Selecione o servidor 1 onde a função deverá ser instalada e clique em Próximo 2.

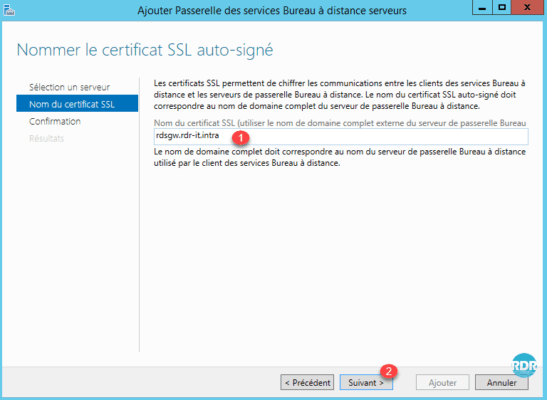

Insira o nome do certificado SSL 1 (geralmente o nome da publicação na Internet) e clique em Avançar 2.

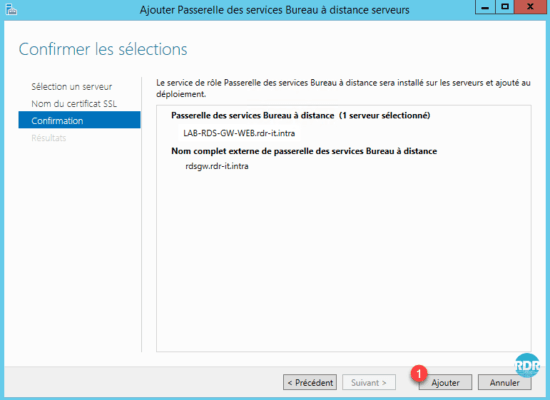

Clique em Adicionar 1 para iniciar a instalação.

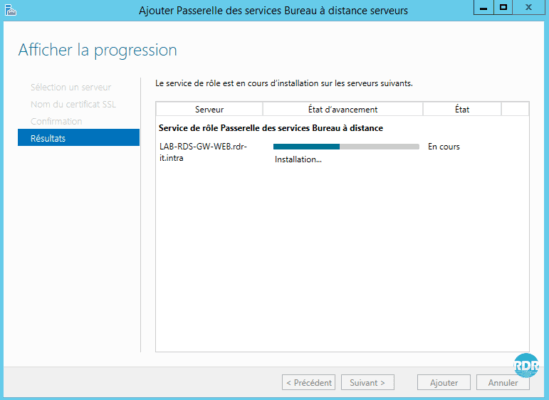

Aguarde durante a instalação…

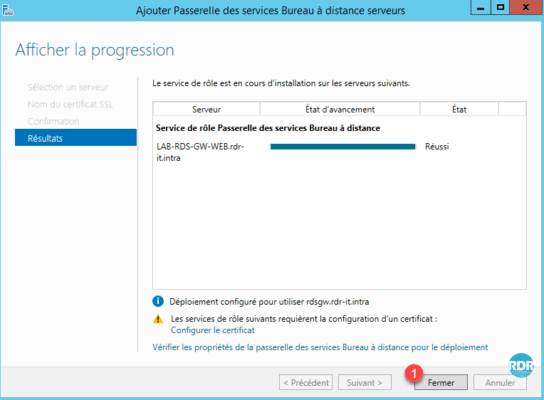

Instalação concluída, clique em Fechar 1.

Instalando o Remote Desktop Gateway Manager no Broker Server

Lembrete: todas as manipulações são realizadas a partir do servidor da corretora. Durante a instalação do RDS Gateway, o console de gerenciamento foi instalado no servidor de destino.

Abra um prompt de comando do PowerShell como administrador.

Digite a seguinte linha para instalar o console:

Install-WindowsFeature RSAT-RDS-GATEWAYCompreendendo a função do Gateway de Área de Trabalho Remota

Para usar o gateway RDS com um certificado autoassinado, é necessário implantá-lo nas estações de trabalho clientes como uma autoridade de certificação raiz confiável.

Para funcionar, o gateway de desktop remoto utiliza 2 tipos de estratégias:

- Políticas de autorização de conexão: definem quem pode se conectar ao gateway (usuários e estações), quais dispositivos serão redirecionados e o tempo de expiração da sessão.

- Políticas de autorização de acesso a recursos: definem quem pode se conectar a quê.

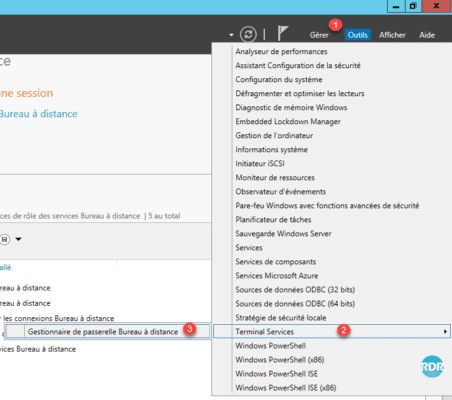

Abra o console, em Gerenciador de Servidores, Ferramentas 1 / Serviços de Terminal 2 / Gerenciador de Gateway de Área de Trabalho Remota 3.

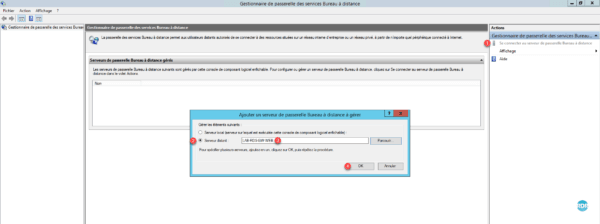

Clique em Conectar ao servidor gateway de área de trabalho remota 1. Na nova janela marque Servidor remoto 2, digite o nome do servidor onde a função está instalada 3 e clique em OK 4.

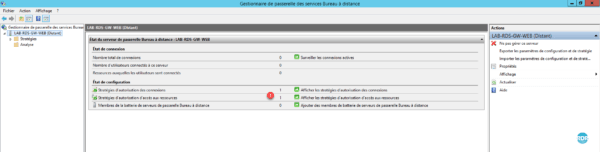

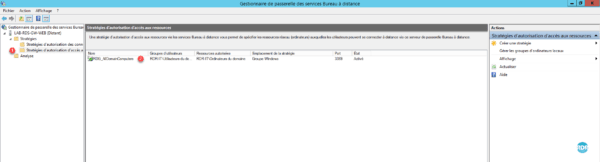

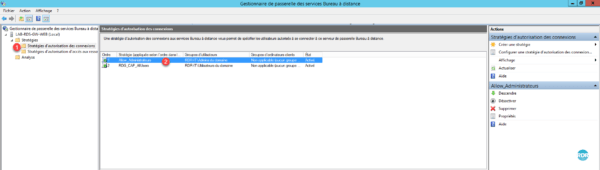

Ao instalar a função, o assistente criou duas políticas 1, o que torna o gateway normalmente utilizável.

Após adicionar um registro DNS para o farm RDS (rds.rdr-it.intra) e configurar o acesso do cliente com este registro, é necessário modificar a política de acesso a recursos ou adicionar um computador no Active Directory com este nome.

No menu Ações clique em Propriedades 1. Uma janela é aberta com diferentes guias disponíveis que permitem modificar as opções e o comportamento do serviço Remote Desktop Gateway.

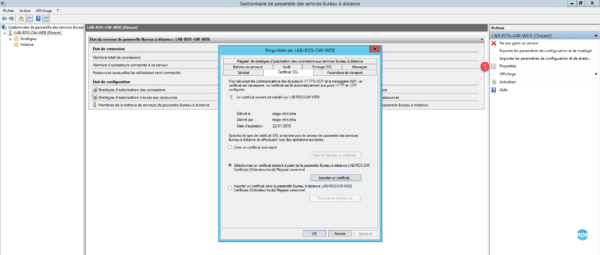

Por padrão durante a instalação é criado um certificado SSL autoassinado, é possível modificá-lo na guia Certificado SSL ou no gerenciador do servidor na seção Serviços de Área de Trabalho Remota.

Políticas de autorização de conexão

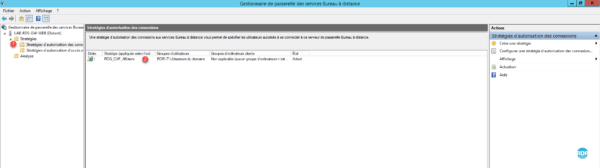

No menu esquerdo, vá para a pasta Política de autorização de conexão 1. A partir daqui é possível ver e gerenciar as estratégias implementadas. Clique duas vezes na estratégia RDG_CAP_AllUsers 2.

Aba Geral: a partir daqui é possível alterar o nome da estratégia e se ela está ativada ou não marcando a caixa Habilitar esta estratégia.

Aba Requisitos: definição da configuração do usuário para poder se conectar aos serviços do gateway. Pertencente a um grupo do usuário, este parâmetro é obrigatório. A outra configuração opcional, mas muito útil, para aumentar o nível de segurança é a associação ao grupo do computador. Ao definir esta opção é possível, por exemplo, impedir que um funcionário se conecte a partir do seu computador pessoal.

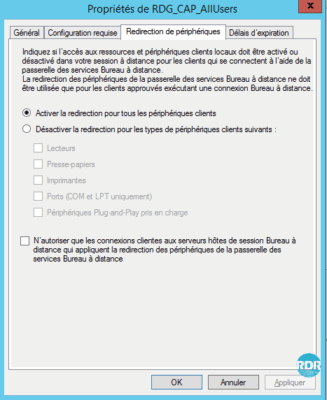

Aba Redirecionamento de Dispositivos: para a configuração da coleta é possível definir quais dispositivos serão redirecionados através do gateway. As configurações de política têm precedência sobre as configurações de coleta. Ou seja, se as impressoras estiverem autorizadas na coleção e não autorizadas pelo gateway, durante uma conexão passando pelo gateway o usuário não terá as impressoras.

Políticas de autorização de acesso a recursos

No menu esquerdo, vá para a pasta Políticas de autorização de acesso a recursos 1. A partir daqui é possível ver e gerenciar as estratégias implementadas. Clique duas vezes na política RDG_AllDomainComputers 2.

Aba Geral: a partir daqui é possível alterar o nome da estratégia e se ela está ativada ou não marcando a caixa Habilitar esta estratégia.

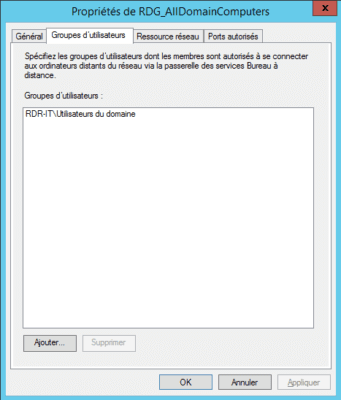

Aba Grupos de Usuários: defina quem pode usar esta política.

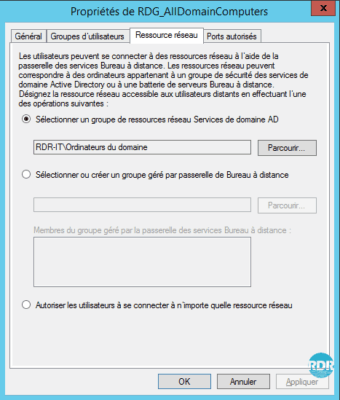

Guia Recursos de Rede: Ao que esta política permite acesso.

Aba Portas Autorizadas: se o acesso remoto à área de trabalho tiver sido configurado em uma porta diferente de 3389, ele deverá ser configurado aqui.

Configuração

Nesta parte, veremos como tornar o gateway utilizável para o farm RDS. Vários métodos e soluções estão disponíveis. Você deve escolher a melhor solução com base no seu ambiente e no nível de segurança desejado.

- Método 1: permitir acesso a todos os recursos (não recomendado)

- Método 2: use a configuração padrão

- Método 3: permitir acesso a um grupo do Active Directory limitado ao farm RDS

- Método 4: usando grupos gerenciados por gateway

Método 1: permitir acesso a todos os recursos (não recomendado)

Abra a política RDG_AllDomainComputers e vá para a guia Recurso de rede 1, marque Permitir que os usuários se conectem a qualquer recurso de rede 2. Clique nos botões Aplicar 3 e OK 4.

Explicação: este método autoriza o acesso a todos os computadores (mesmo fora do domínio) com a área de trabalho remota habilitada. Na produção não é recomendado usar esta solução.

Método 2: use a configuração padrão

Comme expliqué au début de ce tutoriel, l’utilisation d’un alias DNS pour les serveurs hôtes empêche la connexion à la fermer RDS du fait que l’ordinateur RDS (objet AD) n’existe pas.

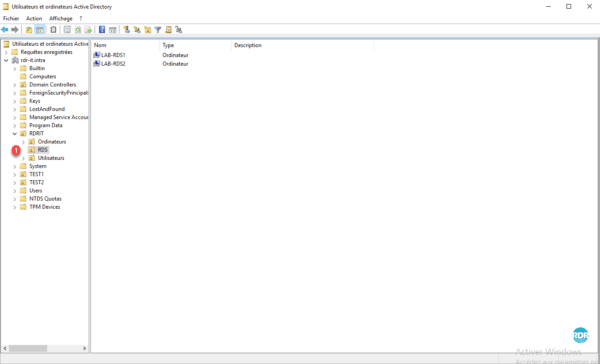

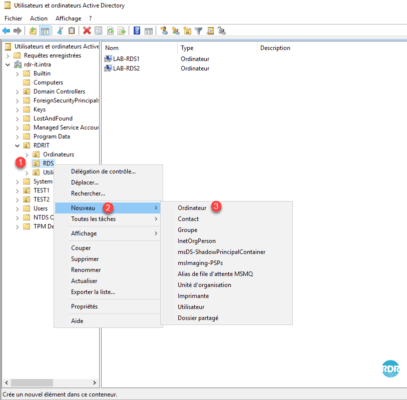

Vá para o controlador de domínio, abra o console Usuários e Computadores do Active Directory e vá para a UO RDS 1.

Clique com o botão direito em OR 1, vá em Novo 2 e clique em Computador 3.

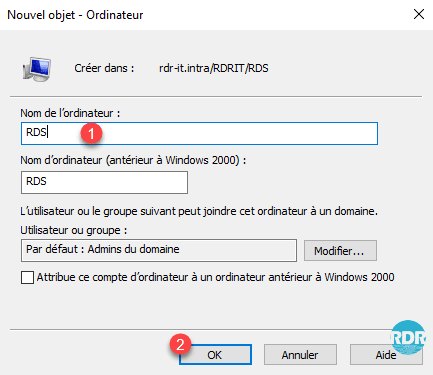

Insira o Nome do Computador 1 que deve corresponder ao seu alias e clique em OK 2.

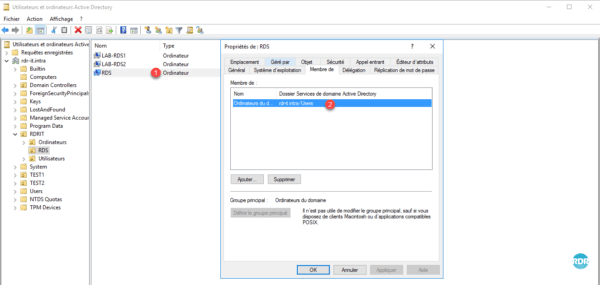

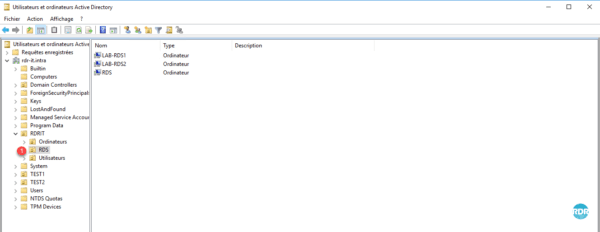

O computador é criado 1 e membro do grupo: Computadores no domínio 2.

Com esse método, as regras padrão funcionam com o farm RDS.

Explicação: Este método autoriza o acesso a todos os computadores do domínio. Adicionar um computador fictício permite que o gateway valide que o computador rds.rdr-it.intra faz parte do grupo AD e permite acesso.

Método 3: permitir acesso a um grupo do Active Directory limitado ao farm RDS

Pré-requisitos: ter concluído o procedimento do método 2.

Este método consiste em criar um grupo, no qual colocaremos os servidores RDS e declararemos na política de acesso aos recursos.

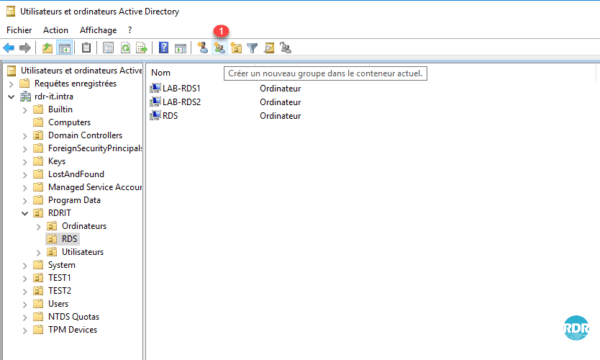

Retorne ao console Usuários e Computadores do Active Directory e vá para a UO RDS 1.

Clique no ícone 1 permitindo a criação de um grupo no container.

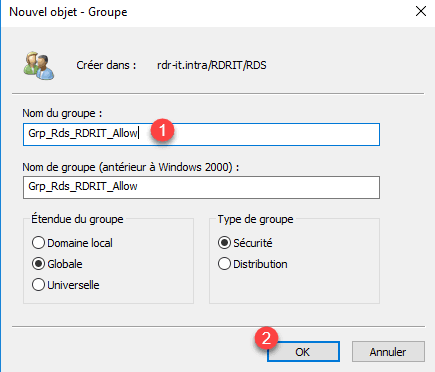

Insira o nome do grupo 1 e clique em OK 2.

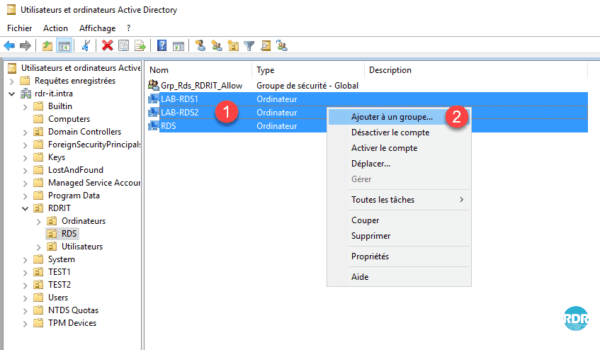

Selecione os objetos Computadores 1 para adicionar ao grupo, clique com o botão direito e clique em Adicionar ao Grupo 2.

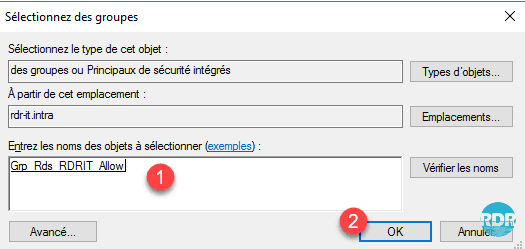

Digite o nome do grupo 1 que acabou de ser criado e clique em OK 2.

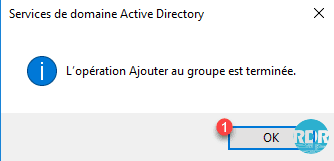

Clique em OK 1 para fechar a janela de confirmação.

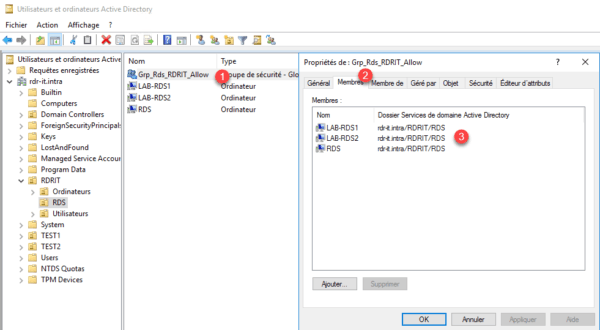

Clique duas vezes no grupo 1, vá até a aba Membros 2 e verifique se os Computadores 3 foram adicionados.

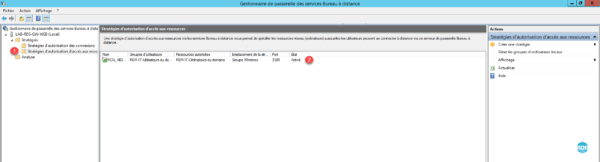

Retorne ao console de gerenciamento do gateway, vá para a pasta Resource Access Authorization Policies 1 e clique duas vezes na política padrão 2.

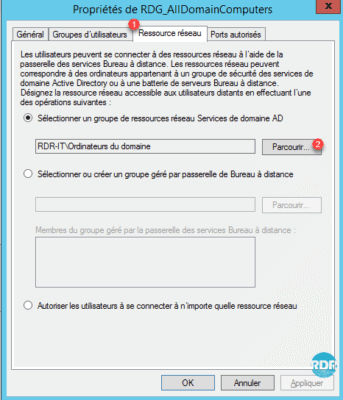

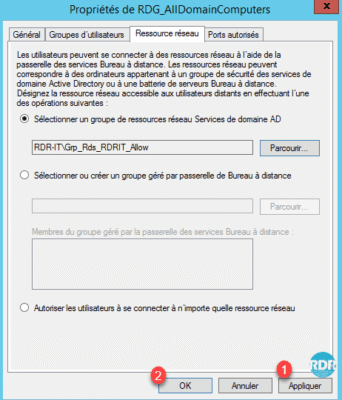

Vá para a guia Recursos de rede 1 e clique em Procurar… 2.

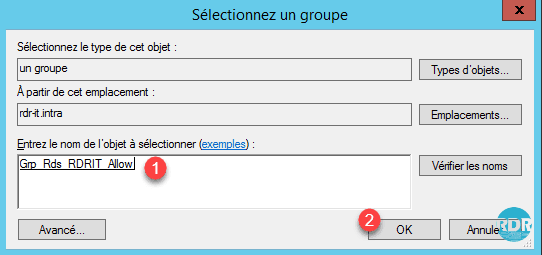

Insira o nome do grupo 1 e clique em OK 2.

Clique em Aplicar 1 e OK 2.

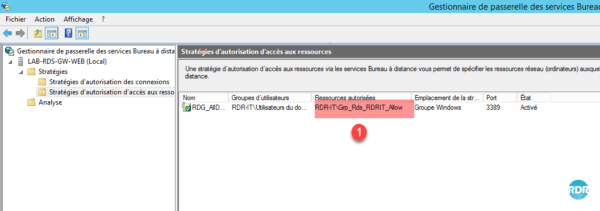

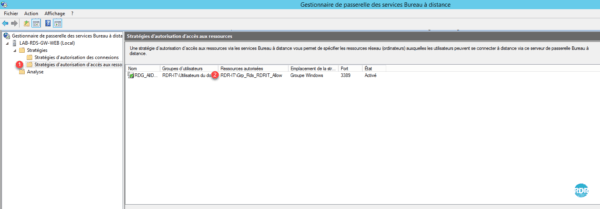

A mudança de grupo 1 é visível na visão geral da política.

Para usar RemoteApps de fora da rede (Internet), você deve adicionar o servidor intermediário ao grupo.

Método 4: usando grupos gerenciados por gateway

Este método equivale ao método 3 com uma diferença, os grupos utilizados para autorizações são gerenciados diretamente pelo gateway, o que permite adicionar computadores de fora do domínio ou de outro domínio sem relação de confiança.

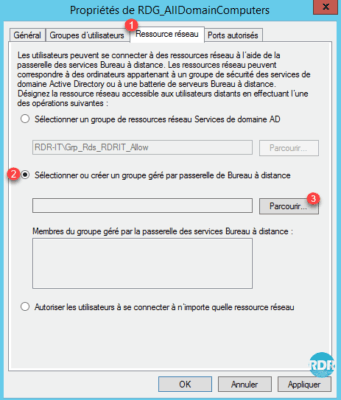

No console de gerenciamento do gateway, vá para a pasta Políticas de autorização de acesso a recursos 1 e clique duas vezes na política padrão 2.

Vá para a guia Recursos de Rede 1, selecione a opção Selecionar ou criar um grupo gerenciado pelo Gateway de Área de Trabalho Remota 2 e clique em Procurar… 3.

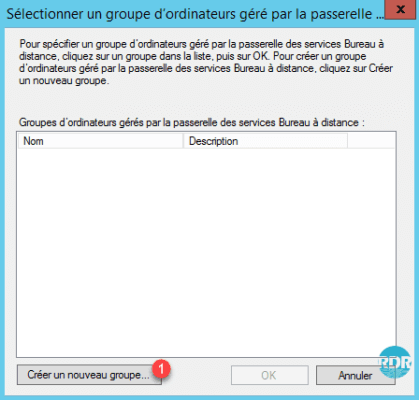

Clique em Criar novo grupo… 1.

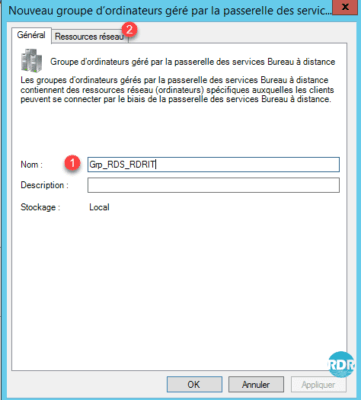

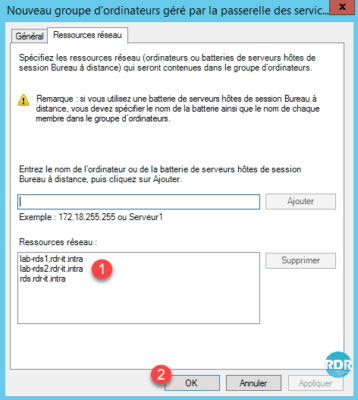

Insira o Nome do Grupo 1 e vá para a guia Recursos de Rede 2.

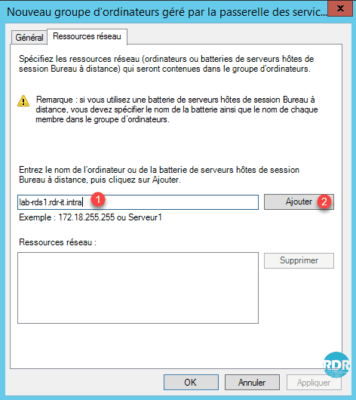

Insira o nome do servidor fqdn do servidor 1 e clique em Adicionar 2.

Adicione todos os servidores host que compõem o farm RDS, bem como o alias 1 e clique em OK 2.

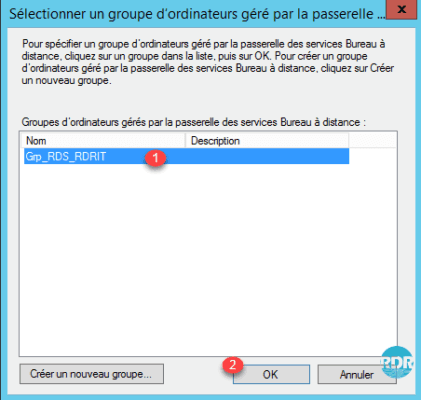

Selecione o grupo 1 que acabou de ser criado e clique em OK 2.

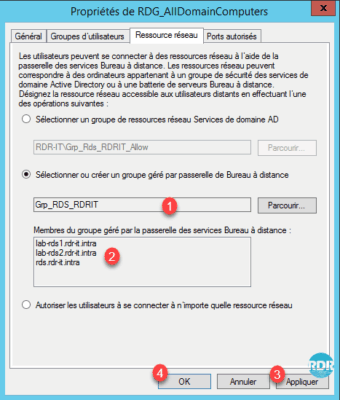

Verifique se o grupo está selecionado 1, valide os servidores que o compõem 2 e clique em Aplicar 3 e OK 4.

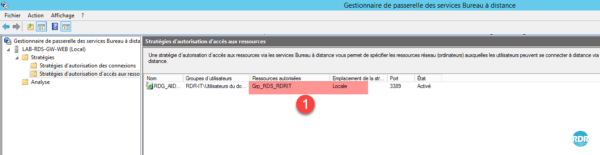

A mudança de grupo 1 é visível na visão geral da política.

Assim como no método 3, se desejar usar RemoteApps de fora da rede, você deverá adicionar o servidor intermediário ao grupo.

Vá mais longe com o Remote Desktop Gateway

Agora implementaremos as políticas necessárias para permitir que os administradores acessem todos os recursos

Existem dois métodos para criar estratégias:

- Criação através do assistente que nos guiará na configuração de estratégias de conexão e recursos.

- Créer les deux stratégies séparément.

Neste tutorial, usaremos o assistente.

No console de gerenciamento, acesse a pasta Políticas 1 e clique em Criar políticas de autorização 2.

Marque a primeira opção 1 para criar as duas regras e clique em Próximo 2.

Dê um nome 1 para a política de autorização de conexão e clique em Próximo 2.

Clique em Adicionar 1 para configurar um grupo.

Selecione o grupo Administradores de Domínio 1 e clique em OK 2.

Para aumentar o nível de segurança, é possível adicionar um grupo de computadores. Clique em Próximo 1.

Ative ou desative o redirecionamento de dispositivo 1 e clique em Avançar 2.

Configure os prazos das sessões 1 e clique em Próximo 2.

Um resumo da política é exibido, clique em Próximo 1 para passar para a política de acesso a recursos.

Nomeie a política 1 e clique em Próximo 2.

O grupo de membros já está definido, clique em Próximo 1.

Selecione a opção Permitir que os usuários se conectem a qualquer recurso de rede (computador) 1 e clique em Avançar 2.

Dependendo das portas utilizadas, adapte os parâmetros 1 e clique em Próximo 2.

Um resumo da política é exibido, clique em Concluir 1.

As estratégias estão criadas, clique em Fechar 1.

Acesse a pasta que contém as políticas de autorização de conexão 1 e selecione a nova política 2.

As políticas de conexão são lidas como regras de firewall de cima para baixo (Ordem). Ao selecionar uma estratégia, é possível modificar sua ordem utilizando o menu Ações à direita do console.

Concluímos a função Remote Desktop Gateway. Veremos agora o Gerenciador de licenças de serviços de área de trabalho remota.