Dans ce tutoriel, je vais vous expliquer comment bloquer l’accès distant PowerShell à Exchange avec ARR.

Par mesure de sécurité, si vous utilisez IIS ARR pour publier des serveurs Exchange sur Internet, il faut bloquer l’accès distant PowerShell.

Par défaut, il est possible d’administrer à distance un serveur Exchange avec PowerShell, on retrouve l’ensemble des Cmdlet disponible dans EMS (Exchange Management Shell).

Sur le serveur ARR, lancer la console IIS et aller à la liste des règles de réécriture. Vous devriez avoir quelque chose, comme sur la capture ci-dessus :

On va maintenant créer une règle qui va bloquer l’accès au url contenant powershell.

Dans la zone d’action, cliquer sur Ajouter des règles 1.

La règle va gérer du trafic entant, cliquer sur Règle vide 1 puis sur le bouton OK 2.

Nommer la règle 1, sélectionner Correspond au modèle 2 puis choisir Expressions régulières 3. Dans le champ Modèle saisir ^powershell.* 4..

On va maintenant définir les conditions d’application de la règle, développer la zone Conditions 1 et cliquer sur le bouton Ajouter 2.

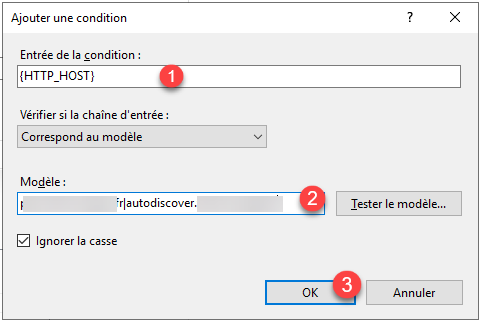

Ici on va définir le ou les urls qui sont utilisés pour publier les serveurs Exchange. Dans le champ Entrée de la condition, mettre {HTTP_HOST} 1 et dans le champ modèle indiquer les URL 2 puis cliquer sur OK 3 pour créer la condition.

Si vous avez plusieurs URL à mettre, il faut les séparer par des pipe

|.

La condition est ajoutée 1, c’est la seule condition que l’on va appliquer.

Il nous reste l’action à définir pour bloquer les requêtes, développer la zone Action 1, type d’action : sélectionner Réponse personnalisée 2, puis indiquer le code d’état 503 3 et dans les champs Raison et description de l’erreur saisir un message 4. Pour terminer cliquer sur Appliquer 5.

Retourner à la liste des règles, On peut voir que la règle a bien été ajoutée 1, celle-ci se trouve en dernière position, les règles étant traitées comme sur un firewall, c’est à dire en commençant par le haut, la règle de blocage de l’accès à PowerShell n’a pas pour le moment aucun effet.

Il faut monter la règle en première position, sélectionner la règle 1 en cliquant dessus, puis dans la zone d’Actions, cliquer sur Monter 2 de façon à la placer au dessus des autres.

Maintenant que la règle est au dessus des règles qui traite le transfert avec les serveurs Exchange, l’accès PowerShell est bloqué.

Pour tester la règle, il est possible depuis un navigateur d’essayer d’accéder à l’url qui publie PowerShell, si elle fonctionne, vous devriez avoir un message d’erreur :

Vous savez maintenant comment sécurité l’accès PowerShell à Exchange en le bloquant avec ARR.

Si vous utilisez IIS ARR en tant reverse proxy pour publier sur Internet vos serveurs Exchange, je vous conseille d’installer Crowdsec dessus pour augmenter le niveau de sécurité.