Présentation

Dans ce tutoriel, je vais vous expliquer comment ajouter une autorité de certification dans un firewall Fortigate et la configurer pour l’utiliser lors du déchiffrement SSL.

Par défaut, une autorité de certification est créée et utiliser par le firewall pour le déchiffrement SSL (deep inspection).

Il est possible d’importer sa propre autorité de certification et de la configurer pour le déchiffrement SSL, cela évite de devoir installer le certificat sur l’ensemble des ordinateurs.

Dans ce tutoriel, je vais utiliser une autorité de certification secondaire générer avec ADCS.

Importer les certificats dans le pare-feu Fortigate

La première étape est d’importer les certificats dans le firewall, on va importer deux certificats :

- Le certificat racine de l’autorité de certification au format .cer base 64.

- Le certificat de l’autorité secondaire au format pfx car il faut que le firewall possède la clé privée.

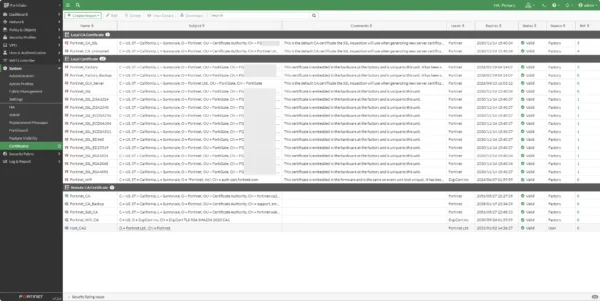

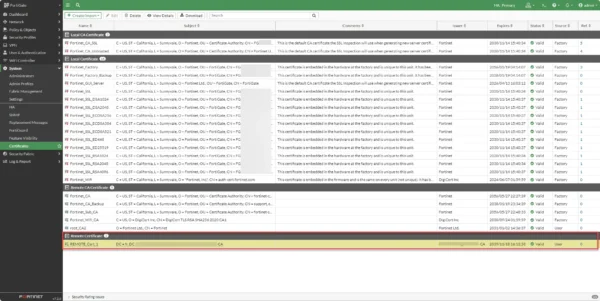

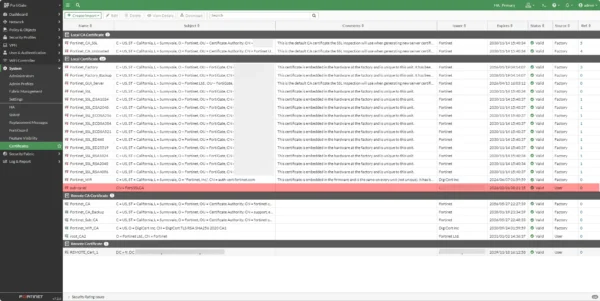

Depuis l’interface Web, aller sur System 1 / Certificates 2.

Sur cette page, vous avez la liste des certificats qui sont installé sur le firewall.

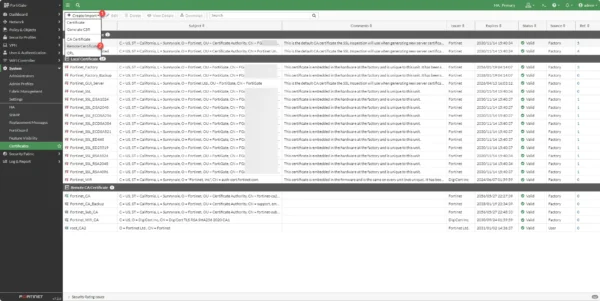

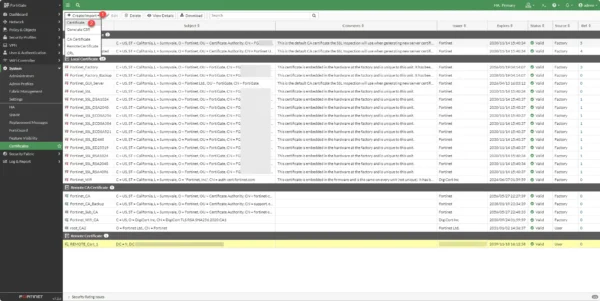

On va commencer par importer le certificat racine de l’autorité de certification. Cliquer sur le bouton Create / Import 1 puis sur Remote Certificate 2.

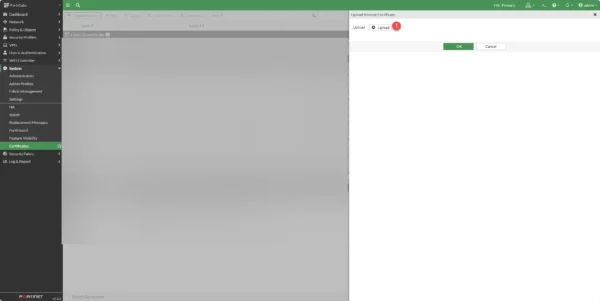

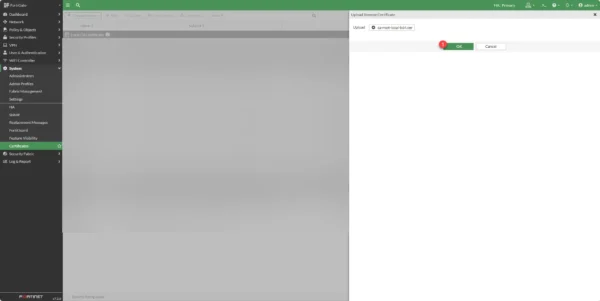

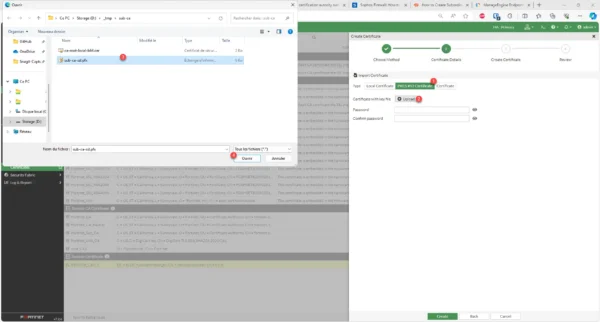

Cliquer sur le bouton Upload 1.

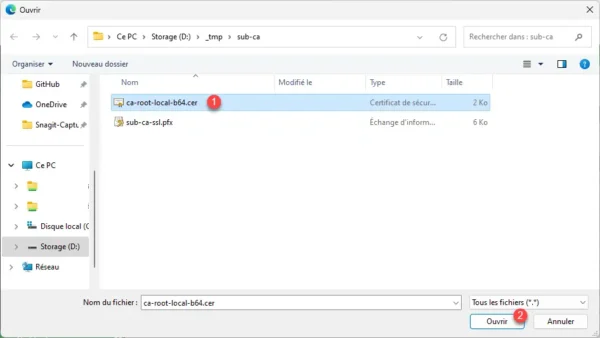

Sélectionner le fichier racine CA 1 et cliquer sur Ouvrir 2.

Cliquer ensuite sur OK 1 pour ajouter le certificat.

Le certificat est ajouté au Fortigate dans la section Remote Certificate.

On va maintenant importer l’autorité de certification secondaire, cliquer de nouveau sur Create/Import 1 puis sur Certificate 2.

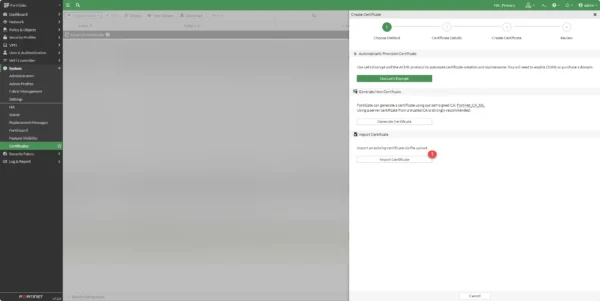

Dans les différents choix proposés, cliquer sur le bouton Import Certificate 1.

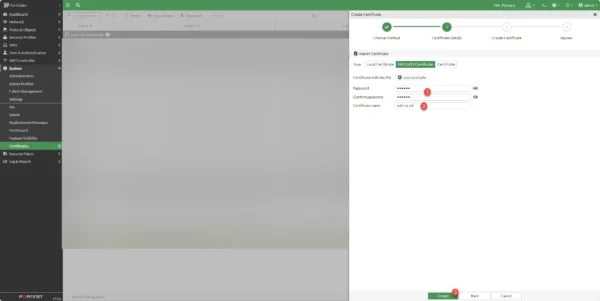

Choisir le type PKCS #12 Certificate 1, cliquer ensuite sur le bouton Upload 2, sélectionner le certificat au format PFX 3 et cliquer sur Ouvrir 4.

Entrer le mot de passe du fichier PFX 1, nommer le certificat 2 et cliquer sur le bouton Create 3.

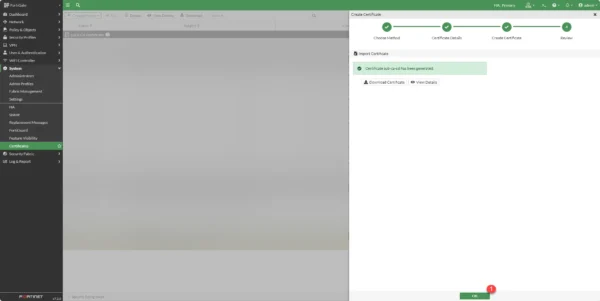

Le certificat est généré, cliquer sur OK 1 pour fermer l’assistant.

Le certificat est ajouté dans la section Local Certificate.

La partie certificat est terminée.

Configurer l’inspection SSL avec la sous CA ADCS

Maintenant, il faut créer un profile d’inspection qui va utiliser la sous autorité de certification.

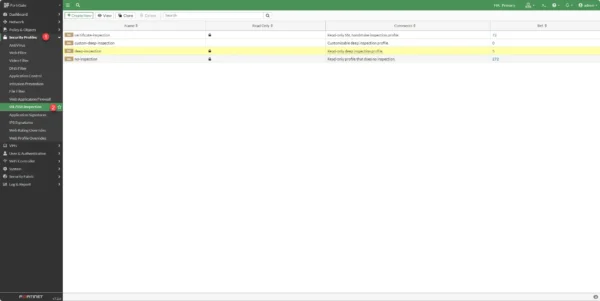

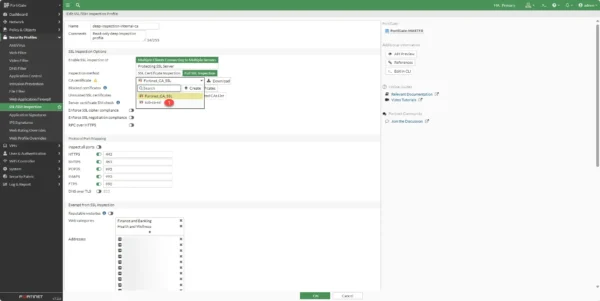

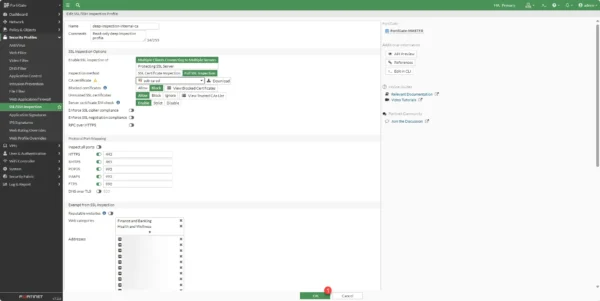

Depuis le menu aller Security Profiles 1 puis sur SSL/SSH Inspection 2.

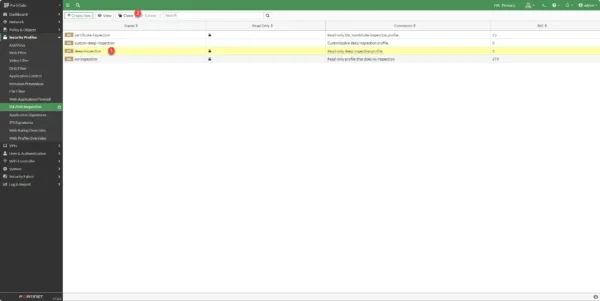

Le déchiffrement SSL et l’inspection se fait avec le profil deep-inspection, le profil par défaut est en lecture seule, on va doit le cloner et le modifier.

Sélectionner le profil deep-inspection 1 cliquer sur Clone 2.

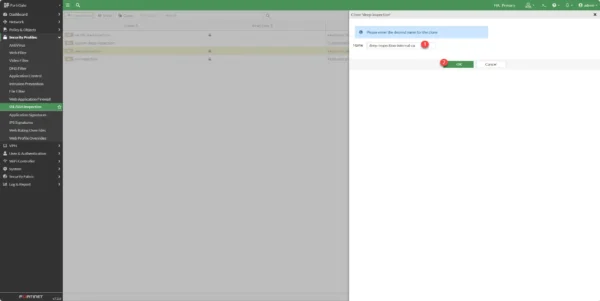

Nommer le profil 1 et cliquer sur OK 2.

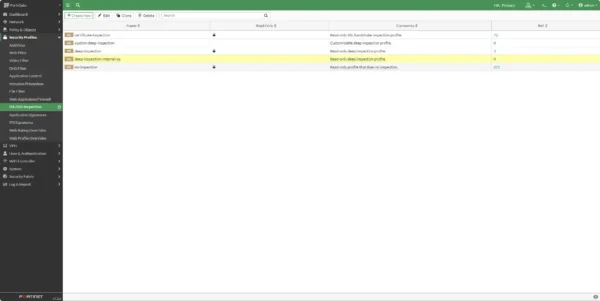

Le profil d’inspection SSL est créé, faire un double dessus pour l’éditer.

Modifier le champ CA Certificate pour sélectionner la sous autorité de certification ADCS 2 que l’on a importé.

L’autorité de certification configurée, cliquer sur OK 1 pour enregistrer les modifications du profil.

La configuration du profil est terminée.

Tester l’inspection SSL avec la sous autorité de certification ADCS

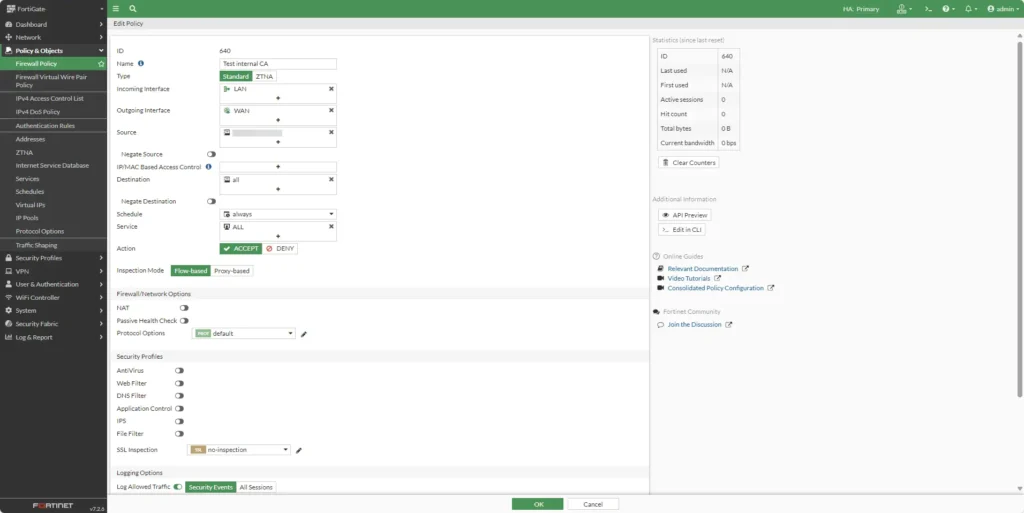

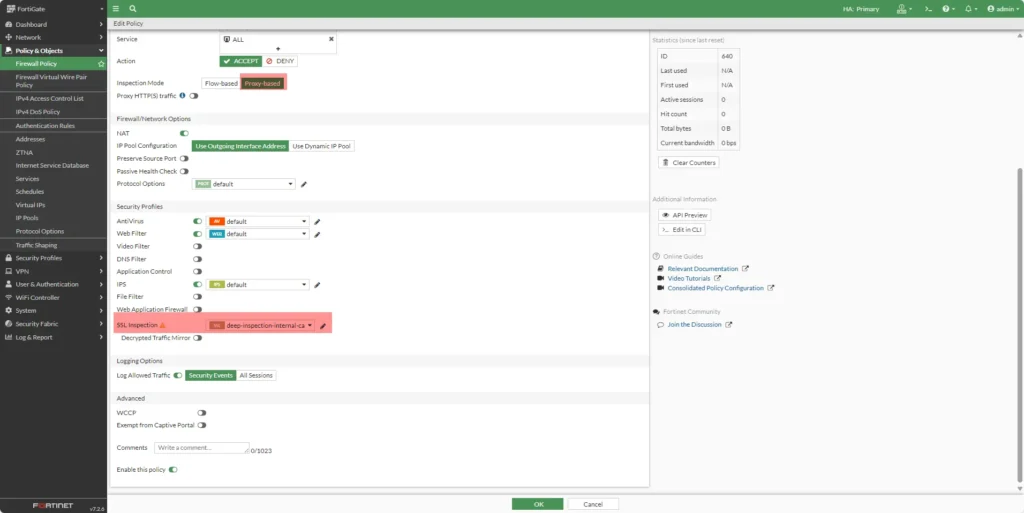

Pour tester la configuration, il suffit de configurer une règle avec dans le firewall avec le profil d’inspection que l’on a créé.

Voici la règle que j’ai utilisé.

Avant de déployer le profil d’inspection pour tout le monde, je vous conseille de tester avant avec une règle restreinte sur un ordinateur de test.

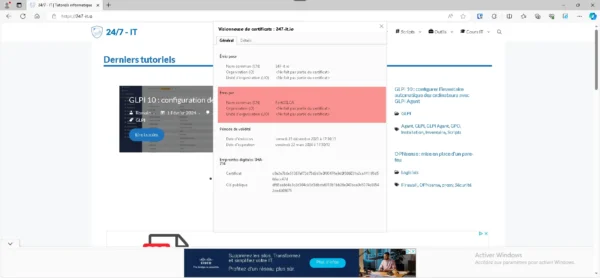

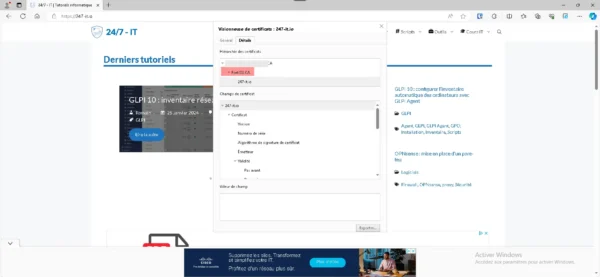

Ensuite depuis un ordinateur aller sur Internet sur un site en HTTPS et vérifier le certificat SSL du site, il doit normalement être émis depuis la sous autorité de certification qui a été importé.

Si vous avez une erreur SSL au niveau du navigateur, c’est que le certificat racine de l’autorité de certification ADCS n’est pas installé sur l’ordinateur. Ce déploiement peut se faire par GPO.

Une fois les tests validés, vous pouvez utiliser le profil d’inspection SSL pour tout le monde.